LDAP-Konfiguration¶

Sie können Allegra mit einem Verzeichnisserver (LDAP, Active Directory) verbinden, um Kennwörter zentral zu verwalten. Sie können von Allegra aus auch Nutzer im LDAP-Verzeichnis eintragen lassen und Kennwörter ändern. Damit bietet Allegra Ihnen ein komplettes System zur Selbstregistrierung und Kennwortverwaltung an.

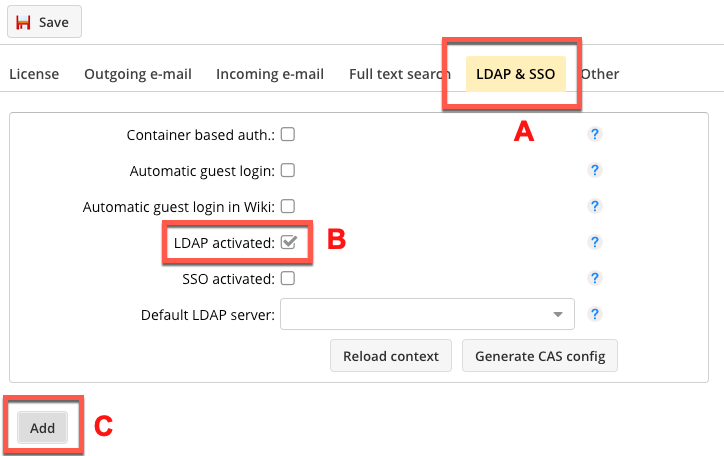

Um Allegra mit einem oder mehreren Verzeichnisservern zu verbinden, gehen Sie als Systemadministrator in den Verwaltungsbereich > Serververwaltung > LDAP & SSO.

Aktivieren Sie die Checkbox für LDAP (B) und klicken Sie auf die Schaltfläche (C), um eine Verbindung hinzuzufügen. Sie können auch mehrere Verbindungen konfigurieren, wenn Sie z.B. in einem großen Unternehmen Mitareiter unterschiedlicher Regionen einbinden wollen, ohne den kompletten übergeordneten Verzeichnisbaum zu öffnen. Oder Sie können einmal die Basis-DN auf die Liste von Nutzern legen und einmal auf Gruppen und Organisationseinheiten.

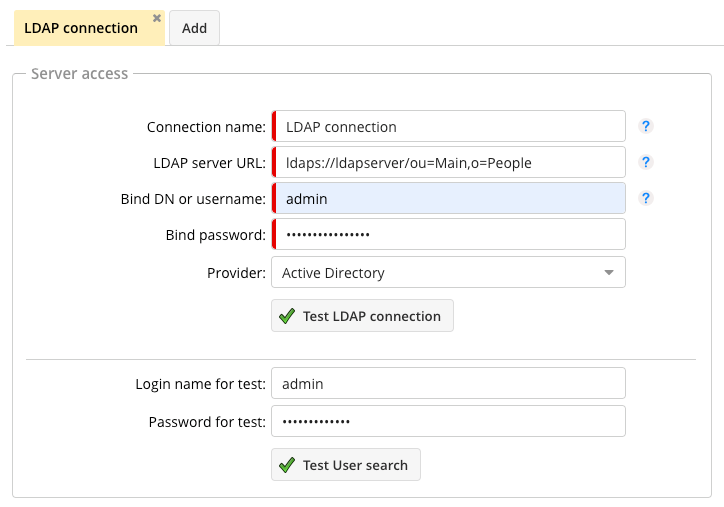

LDAP Verbindungseinstellungen¶

Der “Bind”-Benutzername und das “Bind” -Kennwort werden benötigt, damit man überhaupt in den Verzeichnisserver hineinschauen darf. Für “anonymous bind” werden diese Felder leer gelassen.

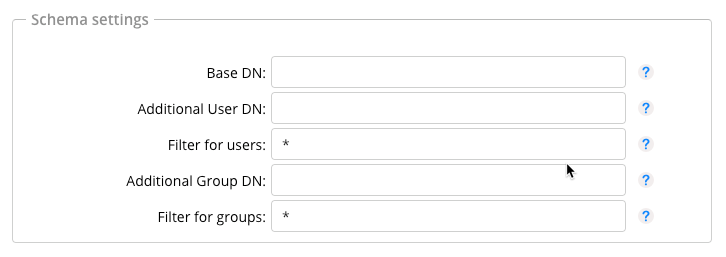

LDAP Schema-Position¶

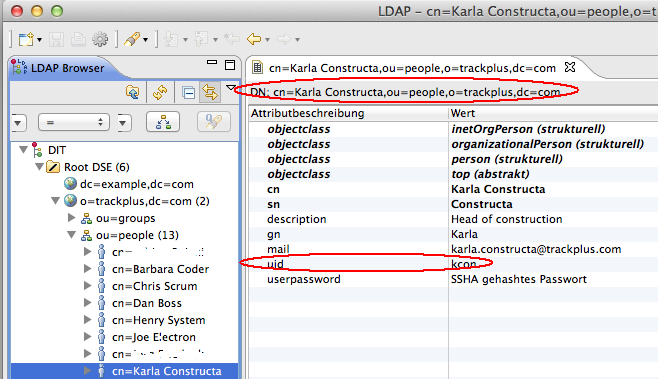

Die erforderlichen Einträge lassen sich einfach bestimmen, wenn man einen Browser für den LDAP-Server verwendet wie z.B. Apache Directory Studio.

LDAP-Synchronisation¶

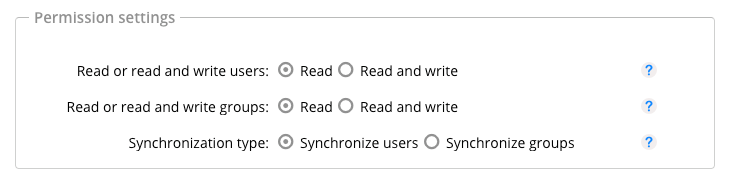

Hier können Sie einstellen, wie die Allegra -Benutzer mit dem Verzeichnisserver synchronisiert werden sollen. Es können entweder Benutzer oder Gruppen synchronisiert werden. Wenn nur lesender Zugriff besteht, werden Benutzer aus dem Verzeichnisserver im Allegra angelegt, aber nicht umgekehrt. Besteht Lese- und Schreibberechtiigung, werden Benutzer bzw. Gruppen im Allegra auch im Verzeichnisserver angelegt.

LDAP Benutzer- und Gruppen Schema-Einstellung¶

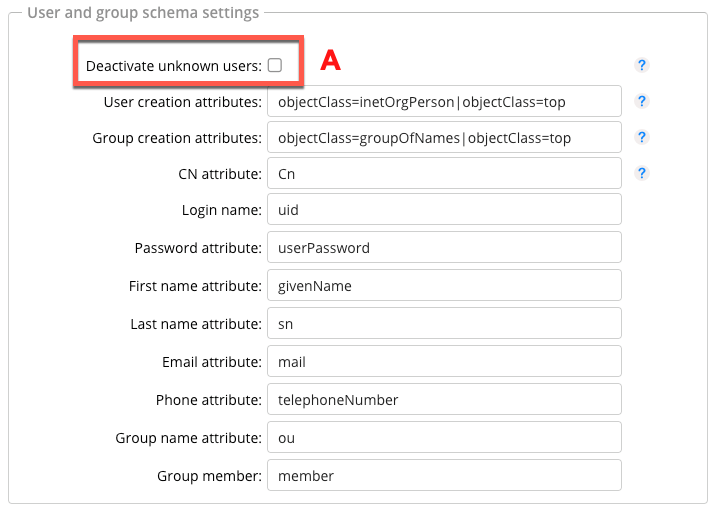

Die Checkbox (A) bestimmt, ob Benutzer, die nicht im Verzeichnisserver gefunden werden, im Allegra deaktiviert werden sollen. Die Benutzer „admin“ und „guest“ sind davon ausgenommen. Durch Wahl des richtigen Servertyps (Open LDAP, Active Directory, …) weiter oben ergeben sich in diesem Einstellungsbereich sinnvolle Vorgaben.

LDAPS mit selbst-signierten Zertifikaten¶

Allegra unterstützt auch das sichere LDAPS-Protokoll. Um LDAPS mit offiziellen Zertifikaten zu betreiben,

müssen Sie lediglich “ldaps” statt “ldap” am Anfang der URL für den Verzeichnisserver angeben. Um

selbst-signierte Zertifikaten verwenden zu können, müssen Sie eine ldaps-Keystore-Datei unter dem Namen

„Trackplus.ks“ im TRACKPLUS_HOME-Verzeichnis, Unterverzeichnis „Keystore“ anlegen.

Dieser Vorgang ist im Abschnitt „Verwenden von SSL- und TLS-Verschlüsselung auf E-Mail- und LDAP-Verbindungen“ detailliert beschrieben. Der LDAP-Server

muss dazu ebenfalls für LDAPS konfiguriert sein.

Für einen Windows-Server mussten wir die ApacheDS-Konfigurationsdatei wie folgt ändern:

<!-- SSL properties -->

<property name="enableLdaps" value="true" />

<property name="ldapsPort" value="10636" />

<property name="ldapsCertificateFile"

value="C:\jdk1.5.0\bin\zanzibar.ks" />

<property name="ldapsCertificatePassword" value="secret" />

<bean id="configuration"

class="org.apache.directory.server.\

configuration.MutableServerStartupConfiguration">

und

<property name="workingDirectory" value="example.com" />

<!-- SSL properties -->

<property name="enableLdaps" value="true" />

<property name="ldapsPort" value="10636" />

<property name="ldapsCertificateFile"

value="C:\jdk1.6.0\bin\zanzibar.ks" />

<property name="ldapsCertificatePassword" value="secret" />